企业协同 | 云砺企业协同SaaS平台,核心技术确保企业连接安全稳定

2023-08-10

数字经济时代,SaaS(Software-as-a-Service,软件即服务)模式凭借开箱即用、弹性可扩展、成本相对较低等优势,逐渐成为数字中国建设的重要载体,日益受到各类型企业数字化转型的青睐。其中,SaaS模式的安全性备受关注。

云砺的企业协同服务平台,遵循分层规划、覆盖的安全设计原则,分为线上安全和线下安全两部分,即应用系统上线前的线下开发安全设计和应用系统上线后的线上安全运营设计,驱动复杂的事情简单化、安全建设体系化,保证平台的安全性,构建企业连接牢固的安全防护底座。

本文将深度解析云砺企业协同SaaS平台的线上安全运营、线下开发安全与整体安全设计思路,以便您更好的了解。

一、线上安全运营

按照从互联网侧到内网的顺序区分,云砺企业协同SaaS平台线上的安全运营依次分为网络安全、主机安全、应用安全、数据安全、权限控制与安全审计五大环节。

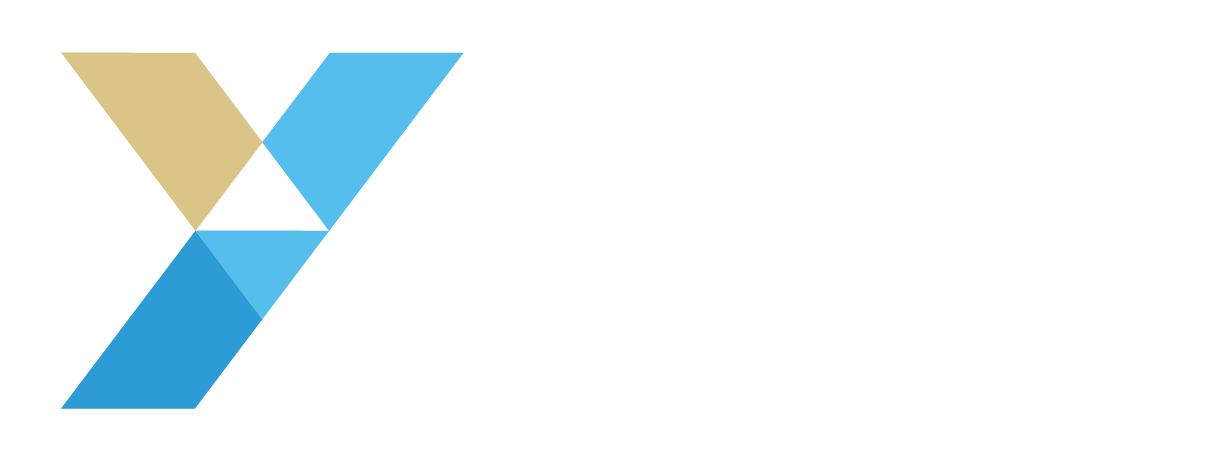

1.1 网络安全

DDOS攻击方面,云砺研发团队分情况进行针对性的建设。在流量型攻击上,互联网侧最外层直接采用云服务商提供的云抗DDOS服务用于流量攻击防护,无需流量牵引和硬件部署。在CC攻击上,采用云WAF进行防御,CC攻击通过代理设备可以识别分析HTTPS攻击流量,防御效果佳。

SSH暴力破解、组件漏洞攻击等其他网络攻击方面,部署云防火墙进行防御。以“微型开放原则”对网络出入口进行黑白名单的访问控制,减小互联网暴露面。云防火墙的虚拟补丁能够在新型漏洞出现后,以网络补丁的方式、在进行补丁修复前提前对服务进行防护。

内网安全方面,云砺研发团队通过不同的云VPC隔离生产网和非生产网。云砺企业协同SaaS平台通过安全组对服务器和数据库开启白名单访问控制,以“微型开放原则”对内网访问进行严格控制,实现安全策略的精细化配置和管理。

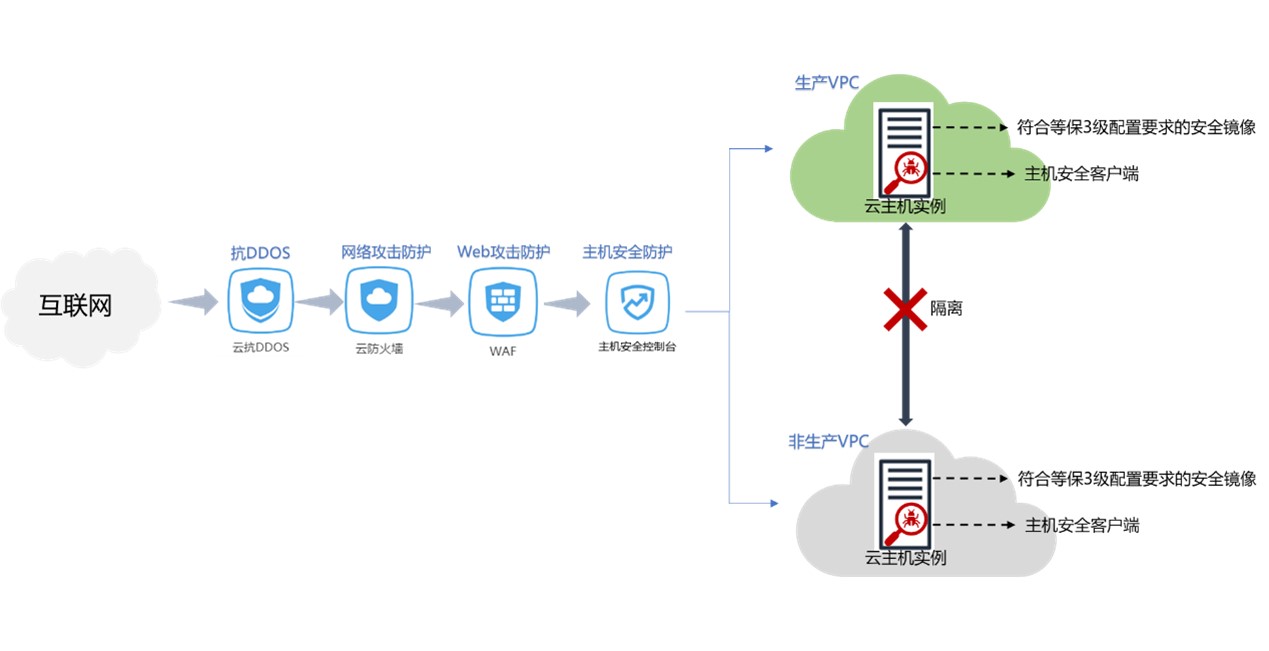

1.2 主机安全

云砺研发团队为生产主机均部署主机安全客户端,实时检测网络入侵、攻击探测、异常主机、内存马和病毒文件等异常情况,定期对主机漏洞和应用漏洞发起检查,以便安全人员及时观测系统异常行为和漏洞并进行处理。服务器实例的管控方面,详见下述“安全审计”部分。

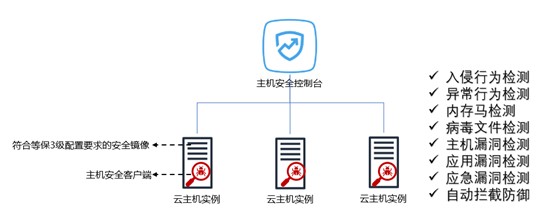

1.3 应用安全

在web攻击防护方面,云砺企业协同SaaS平台采用云WAF对web攻击进行自动防护,方便安全人员进行web攻击防护策略的优化。除了日常进行漏洞扫描,安全人员定期对应用系统进行线上人工渗透测试,针对漏扫系统无法发现的逻辑漏洞等进行检查,并提交给对应部门进行修复。

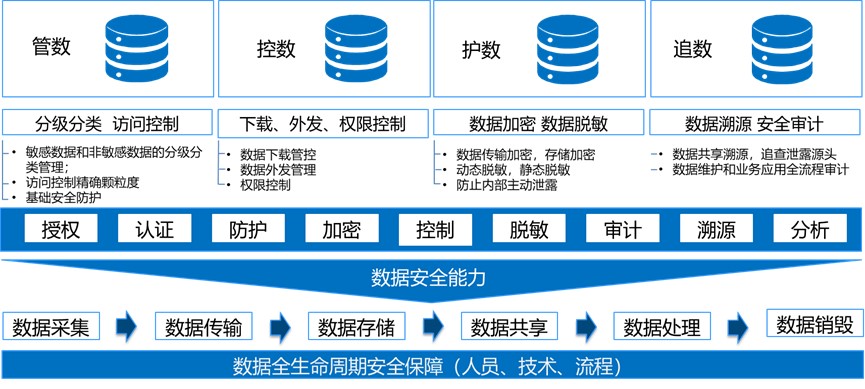

1.4 数据安全

在数据安全方面,根据个人信息保护法和数据安全法,经云砺研发团队前后端共同探讨,形成 “数据全生命周期安全管理制度”,对数据进行分类分级,确定需要保护的数据对象,对数据进行加密处理和使用管控,数据使用经数据归属用户书面授权和管理层审批通过后,直接发送至归属用户侧,确保数据不经过内部员工。

1.5 权限控制与安全审计

云砺研发团队采用堡垒机和数据库管理系统,对服务器和数据库访问操作行为进行分类限制和管控。

通过堡垒机以证书登录的方式,保证服务器无法被暴力破解、未授权员工无法访问。所有的服务器访问行为和操作命令均被记录且录屏,限制关机、重启、新建账号密码或导入自己的登录证书等某些高危命令,避免服务器的高危操作。

与堡垒机类似,通过数据库管理系统对数据库进行安全管控,比如权限控制,记录访问及操作行为等等。

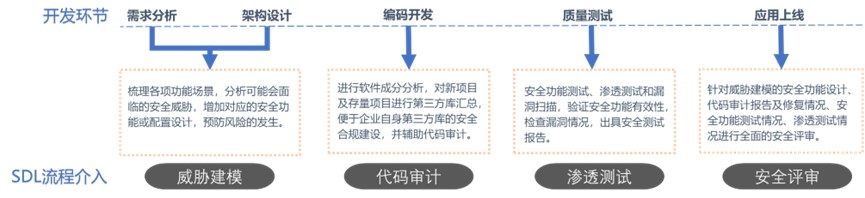

二、线下开发安全

开发阶段使用白盒进行代码审计,发现缺陷代码并进行修复。测试阶段由安全人员介入,以人工结合漏扫工具的方式进行渗透测试,确保上线前没有发现安全漏洞。开发和测试阶段若发现新漏洞,将迭代到威胁建模中形成闭环,减少重复漏洞出现,达到漏洞越来越少的目的,减少返工,降低漏洞修复成本。

三、总体建设思路

云砺企业协同SaaS平台的整体安全建设围绕攻击过程进行规划,安全防护技术不尽相同,主要依赖自动化安全设备做策略防护,同时由安全人员日常做策略优化运营及安全检查,隔绝大部分攻击,提前修复安全问题,提高入侵门槛。

针对攻击的各个环节:信息收集、漏洞探测及利用、木马病毒植入、系统提权、内网横向移动,云砺企业协同SaaS平台的总体安全建设思路归纳如下:

● 信息收集:收敛公网入口(暴露面),减少可被探测的信息收集渠道,日常做github、gitee等外网平台信息泄露的检查工作。

● 漏洞探测及利用:做好日常的漏洞检测和修复工作,运用防火墙、WAF等各类安全设备拦截具有攻击特征的数据包。

● 木马病毒:通过维护安全镜像,尽可能减少上线系统漏洞;部署主机安全设备,帮助安全人员监控主机安全问题和防护;管理好NAT网关出网权限,以微型开放原则通过白名单进行控制,让木马机器因无法上网而无法建立外部通道。

● 系统提权:做好主机提权漏洞的修复工作和主机权限管理工作。

● 内网横向移动:做好基础网络隔离,尽可能以微型开放原则控制内网的访问关系。